|

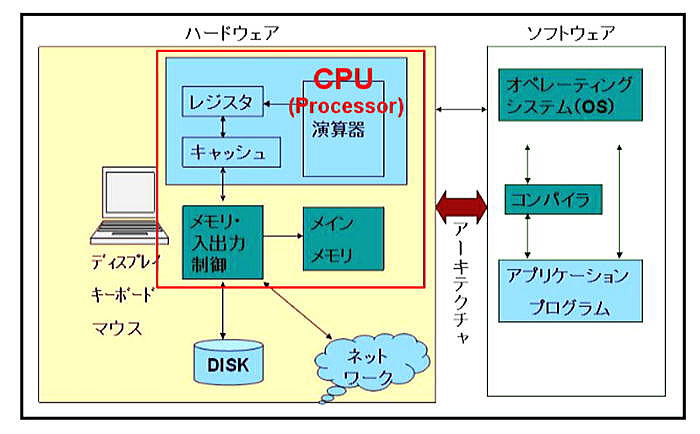

| 関連スレッド<科学技術|PC/IC> 原題:Meltdown’: Google team flags Intel bug that may affect billions of devices RT  Source:RT(Russia) 1995年以来、デスクトップ・パソコン、スマートフォン、クラウドサーバに保存されている情報に、二つのハードウェアのバグが悪用されると、ハッカーがアクセス可能になるという新らたな報告が、グーグルのプロジェクト・ゼロ・チーム(以下単にグーグル・チーム)が公開した。。 2018年1月4日水曜日、グーグル・チームのセキュリティ研究者は、ハッカーがパスワードなどの機密情報を含むコンピュータのメインメモリのデータを不正に読み取ることが可能となる二つのセキュリティ上の欠陥に関わる技術の詳細を公開した。 註(青山):以下はパソコンのハードウェア(CPUとメインメモリー)とソフトウェア(OS, アプリケーションソフト)のイメージ註:本件でのバグは赤線の枠内で生じたもの。  グーグルの研究者らは、プロセッサ(中央演算装置、CPUと略)のハードウェアの脆弱性が、インテル、AMD (Advanced Micro Devices)、ARM ホールティングスの3社が製造したCPU、そしてCPUを動かすデバイス、さらにオペレーティングシステム(OS)に影響を与えることを発見した。 註(青山):世界中で使用されているパソコンの大部分は、インテル、AMD、ARM の3大メーカーにより製造されえおり、とりわけインテルのシェアが圧倒的に多い 「スペクター(Spectre)」として知られる一つ目のハードウエアのバグによる攻撃は、メイン・メモリー上で複数のアプリケーションを分離する「障壁を溶解」するため、ハッカーによって悪用されたり、正常なアプリケーション上のデータをシステム・メモリに移す可能性である。 昨年(2017年)、グーグル研究者らはハッカーが機密情報にアクセスするため、最新のCPUがパフォーマンスを最適化するために使用する技術、すなわち "投機的実行"(コンピュータに必要としないかもしれない仕事をさせること)を利用する方法を発見した。 速度を向上させるため、現在のパソコンのCPUは、特定の機能を投機的実行(execute certain functions speculatively)をするかどうかについて、その必要性を知る前に実行している。投機的実行機能を実行することによって生じる速度の遅延を防止してきた。 これらハードウェアの脆弱性を最初に報告したグーグル・プロジェクト・ゼログループの上級研究者、ヤン・ホーン(Jann Horn)は、攻撃者(ハッカー)は、上記の技術を利用することで、本来アクセスできないはずのシステム・メモリ上にある情報やデータを読み取れることを発見した。 グーグルの研究者らは、元々の報告書で、これらの脆弱性がインテル(Intel)、AMD、ARMのCPUを使用している世界中の「何十億ものデバイス」に影響を与えている、としながらも、「Meltdown(溶解)」がIntelのプロセッサに影響を及ぼすことしか確認できなかったと述べている。 もともと「メルトダウン」を発見した研究者のひとりであるダニエル・グラスは、ロイター通信に対し、このハードウェアの欠陥は、おそらく今まで発見されたバグのなかで最悪のCPUのハードウェアに関わるバグであると述べている。 グラス氏によると、「メルトダウン」は深刻な攻撃力をもつバグであり、その理由は、ハッカーたちが利用しやすいからだ、と言う。しかし、彼は「スペクター」をパッチすることが非常に難しく、将来、より大きな問題になるだろうと述べた。 研究者らは、この攻撃に関し、ウイルスが「通常のアプリケーション・プログラムと区別しにくい」ため、阻止されるのがまれであると述べている。攻撃者がこの脆弱性を悪用する前に、悪質なコードを実行する可能性がある。 また、ハッカーがこの脆弱性を悪用したかどうかを見極めることは、攻撃が「従来のログファイルに痕跡を残さない」ため、ほとんど不可能であると警告している。 グーグル・チームの上級セキュリティ技術者、マット・リントン(Matt Linton)は、水曜に公開したブログにおいて、「三つの攻撃のすべてに効くひとつのパッチはない」と述べたが、多くのベンダー(CPU販売会社)は、水曜にいくつかのパッチを公開した。 グーグルは、攻撃に対し脆弱な製品のリストとその軽減状況を情報提供した。グーグル社は、脆弱性を発見した直後に、セキュリティチームがシステムにパッチし、影響を受ける製品を攻撃から保護すると述べた。 研究者はまた、Linux、WindowsとOS X)のためのソフトウェアパッチへのリンクを提供し、「メルトダウン」攻撃を防いだ。 註(青山):現在世界中で使われているパソコン用のオペレーティングシステム(OS)には、 Linux、Windows と OS Xがあり、LinexはUnix系のOS、Windowsはマイクロソフト社のOS、OSXはアップル社のOSを指す。 マイクロソフト社は、脆弱性から顧客を守るため、水曜にパッチをリリースした。しかし、一部のウイルス対策ベンダーは、新しいパッチとの互換性を保つためにソフトウェアをアップデートする必要があると述べている。 「メルトダウン」の第2の欠陥は、ハッカーがユーザ・アプリケーションと通常ハードウェアによって強制されるオペレーティングシステムとの間のセキュリティ境界を「溶かす」(註(青山):これが「メルトダウン」と呼ばれることの理由)ことを可能にする。ハッカーはこの脆弱性を悪用して、パスワードやその他の機密データを含むプログラムやオペレーティングシステムのメモリにアクセスすることができる。 マイクロソフト社は、Windows 10を実行するすべてのデバイスの緊急アップデートをリリースし、さらにそのアップデートを予定している。マイクロソフト社はまた、クラウドサービスへのパッチを対応中であるとも述べている。ただし、パッチしたプログラムはIntel、AMD、およびARMのファームウェアアップデートにも依存している。 マイクロソフト社のThe Verge(専門メディア)の声明によれば、「これらの脆弱性が顧客を攻撃から守るために使用された情報はまだ得てない」と述べた。アマゾン(Amazon)は、脆弱性からほとんどのクラウドサーバを保護していると言われている。 アップル・インサイダー(AppleInsider)は、Appleが先月リリースしたMacOS 10.3.2のバグに対する部分的な修正をすでに導入していると報告している。同報告書によると、試験ではパッチによるアップデートが著しい速度低下を引き起こさないことを明らかにしている。 この火曜日、The Registerは最初に脆弱性を報告し、問題を修正するパッチはコンピュータの処理速度を30%遅くすると言っていた。 インテルは、このアップデートにより、どれだけ古いCPUのパフォーマンスが低下するか分からないが、水曜日に発表された声明で、アップデートによって平均的なユーザーのコンピュータが「大幅に」遅くなるということはないという。 「パフォーマンスに与える影響はすべてワークロードに依存し、平均的なコンピュータユーザーにとっては重要ではなく、時間の経過とともに緩和される」 インテルは、これらの脆弱性のいずれかが自社の製品に固有のものであり、「さまざまなベンダーのプロセッサやオペレーティングシステムを搭載した多くの種類のコンピューティングデバイスに影響を及ぼす」と主張している。 しかし、AMDは、その製品がいずれの攻撃に対しても脆弱ではないと述べた。 同社の関係者は、「AMDのアーキテクチャの違いにより、現時点でAMDプロセッサにリスクがゼロに近いと考えている」と同社の代表はCNBCに語った。 ARMはまた、水曜日の声明を発表した。同社の製品の「過半数」は、「スペクター」の攻撃のいかなる変化によっても影響を受けていないという。 以上 |